Tutto quello che devi sapere quando il Mac è infetto da un nuovo malware Silver Sparrow (09.15.25)

Se pensi che il tuo Mac sia protetto dai malware, ripensaci. Gli autori di malware sono diventati abili nello sfruttare le vulnerabilità di varie piattaforme, incluso macOS. Ciò è evidente nelle precedenti infezioni da malware che hanno preso di mira i Mac, incluso il malware Shlayer e il malware Top Results.

Che cos'è il malware macOS Silver Sparrow?Recentemente, i ricercatori della sicurezza Red Canary, Malwarebytes e VMware Carbon Black hanno scoperto un nuovo malware macOS che ha infettato più di 40.000 Mac in tutto il mondo. Questa nuova minaccia si chiama Silver Sparrow. Secondo Malwarebytes, il malware si è diffuso in 153 paesi, con gli Stati Uniti, il Regno Unito, il Canada, la Francia e la Germania con le più alte concentrazioni. Non è chiaro quanti di questi 40.000 siano Mac M1 e non sappiamo esattamente come sia la distribuzione.

I ricercatori hanno notato che anche se Silver Sparrow rappresenta una minaccia ragionevolmente seria per il dispositivo infetto, non mostra comportamenti dannosi che spesso ci si aspetta da un comune adware macOS. Ciò rende il malware più sconcertante perché gli esperti di sicurezza non hanno idea di cosa sia stato progettato per fare il malware.

Tuttavia, i ricercatori hanno notato che il software dannoso è rimasto pronto a fornire un payload dannoso in qualsiasi momento. Dopo un'indagine, il ceppo di malware macOS Silver Sparrow non ha mai distribuito un payload dannoso sui dispositivi infetti, ma ha avvertito gli utenti Mac interessati che rappresenta ancora rischi significativi nonostante il suo comportamento dormiente.

Anche se i ricercatori non hanno notato che Silver Sparrow fornisce ulteriori payload dannosi, la sua compatibilità con i chip M1, la portata globale, l'alto tasso di infezione e la maturità operativa rendono Silver Sparrow una minaccia ragionevolmente seria. Gli esperti di sicurezza hanno anche scoperto che il malware per Mac è compatibile con i processori Intel e Apple Silicon.

Ecco una cronologia approssimativa dell'evoluzione del malware Silver Sparrow:

- Agosto 18, 2020: Malware versione 1 (versione non M1) dominio di callback api.mobiletraits[.]com creato

- 31 agosto 2020: Malware versione 1 (versione non M1) inviata a VirusTotal

- 2 settembre 2020: file version.json visualizzato durante l'esecuzione della versione 2 del malware inviato a VirusTotal

- 5 dicembre 2020: dominio di callback della versione 2 del malware (versione M1) creato api.specialattributes[.] com creato

- 22 gennaio 2021: file PKG versione 2 (contenente un binario M1) inviato a VirusTotal

- 26 gennaio 2021: Red Canary rileva il malware Silver Sparrow versione 1

- 9 febbraio 2021: Red Canary rileva il malware Silver Sparrow versione 2 (versione M1)

La società di sicurezza Red Canary ha scoperto il nuovo malware, che prende di mira i Mac dotati dei nuovi processori M1. Il malware si chiama Silver Sparrow e utilizza l'API Javascript di macOS Installer per eseguire i comandi. Ecco cosa devi sapere.

Nessuno lo sa per certo. Una volta su un Mac Silver Sparrow si connette a un server una volta ogni ora. I ricercatori della sicurezza temono che possa prepararsi a un attacco grave.

La società di sicurezza Red Canary ritiene che, sebbene Silver Sparrow abbia ancora fornito un payload dannoso, potrebbe rappresentare una minaccia abbastanza seria.

Il malware è diventato famoso perché funziona sul chip M1 di Apple. Ciò non indica necessariamente che i criminali stiano prendendo di mira specificamente i Mac M1, piuttosto suggerisce che sia i Mac M1 che i Mac Intel possono essere infettati.

Ciò che è noto è che i computer infetti contattano un server una volta all'ora , quindi potrebbe essere una forma di preparazione per un attacco grave.

Il malware utilizza l'API Javascript di Mac OS Installer per eseguire i comandi.

Finora la società di sicurezza non è stata in grado di determinare come i comandi portino a qualcosa di più, ed è quindi ancora sconosciuto in che misura Silver Sparrow rappresenti una minaccia. La società di sicurezza ritiene tuttavia che il malware sia serio.

Da parte di Apple, la società ha revocato il certificato utilizzato per firmare il pacchetto associato al malware Silver Sparrow.

Nonostante il servizio notarile di Apple, gli sviluppatori di malware macOS hanno preso di mira con successo i prodotti Apple, inclusi quelli che utilizzano l'ultimo chip ARM come MacBook Pro, MacBook Air e Mac Mini.

Apple afferma di avere un "settore- "principale" meccanismo di protezione dell'utente in atto, ma la minaccia malware continua a riemergere.

In effetti, sembra che gli attori delle minacce siano già in vantaggio, prendendo di mira i chip M1 nella loro infanzia. Questo nonostante molti sviluppatori legittimi non abbiano portato le loro applicazioni sulla nuova piattaforma.

Il malware macOS Silver Sparrow fornisce binari per Intel e ARM, utilizza AWS e Akamai CDN

I ricercatori hanno spiegato Silver Le operazioni di Sparrow nel post del blog "Clipping Silver Sparrow's: Outing macOS malware before it take flight".

Il nuovo malware esiste in due file binari, il formato oggetto Mach destinato ai processori Intel x86_64 e Mach-O binario progettato per i Mac M1.

Il malware macOS viene installato tramite i pacchetti di installazione Apple denominati "update.pkg" o "updater.pkg".

Gli archivi includono codice JavaScript che viene eseguito prima dell'esecuzione dello script di installazione, chiedendo all'utente di consentire un programma "determina se il software può essere installato".

Se l'utente accetta, il codice JavaScript installa uno script chiamato verx.sh. L'interruzione del processo di installazione a questo punto è inutile perché il sistema è già infetto, secondo Malwarebytes.

Una volta installato, lo script contatta un server di comando e controllo ogni ora, verificando la presenza di comandi o binari da eseguire. /p>

Il centro di comando e controllo viene eseguito sull'infrastruttura Amazon Web Services (AWS) e Akamai Content Delivery Network (CDN). I ricercatori hanno affermato che l'uso dell'infrastruttura cloud rende più difficile bloccare il virus.

Sorprendentemente, i ricercatori non hanno rilevato l'implementazione del payload finale, rendendo così un mistero l'obiettivo finale del malware.

Hanno notato che forse il malware stava aspettando che venissero soddisfatte determinate condizioni. Allo stesso modo, potrebbe rilevare il monitoraggio da parte dei ricercatori di sicurezza, evitando così di distribuire il payload dannoso.

Quando vengono eseguiti, i binari Intel x86_64 stampano "Hello World" mentre i binari Mach-O mostrano "L'hai fatto !"

I ricercatori li hanno chiamati "binari bystander" perché non mostravano alcun comportamento dannoso. Inoltre, il malware macOS ha un meccanismo per rimuoversi, aggiungendosi alle sue capacità di invisibilità.

Tuttavia, hanno notato che la funzione di rimozione automatica non è mai stata utilizzata su nessuno dei dispositivi infetti. Il malware cerca anche l'URL img da cui è stato scaricato dopo l'installazione. Sostenevano che gli sviluppatori di malware desiderassero monitorare quale canale di distribuzione fosse il più efficace.

I ricercatori non sono riusciti a capire come è stato distribuito il malware, ma i possibili canali di distribuzione includono falsi aggiornamenti flash, software piratato, annunci dannosi o app legittime.

I criminali informatici definiscono le regole dei loro attacchi, ed è sta a noi difenderci dalle loro tattiche, anche quando quelle tattiche non sono del tutto chiare. Questa è la situazione con Silver Sparrow, il malware appena identificato che prende di mira macOS. Al momento, non sembra fare molto, ma può fornire approfondimenti sulle tattiche contro cui dovremmo difenderci.

Specifiche tecniche del malware Silver Sparrow

Secondo l'indagine dei ricercatori, esistono due versioni del malware Silver Sparrow, denominate "versione 1" e "versione 2".

Versione 1 del malware

- Nome file: updater.pkg (pacchetto di installazione per v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Versione 2 del malware

- Nome file: aggiornamento .pkg (pacchetto di installazione per v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

A parte il cambiamento negli URL di download e nei commenti degli script, le due versioni di malware presentavano solo una grande differenza. La prima versione prevedeva un binario Mach-O compilato solo per l'architettura Intel x86_64 mentre la seconda versione includeva un binario Mach-O compilato per entrambe le architetture Intel x86_64 e M1 ARM64. Questo è importante perché l'architettura M1 ARM64 è nuova e sono state scoperte pochissime minacce per la nuova piattaforma.

I binari compilati Mach-O non sembrano fare nulla, quindi sono chiamati "bystander binari."

Come viene distribuito Silver Sparrow?In base ai rapporti, molte minacce macOS vengono distribuite tramite pubblicità dannose come singoli programmi di installazione autonomi in formato PKG o DMG, mascherati da applicazioni legittime, come Adobe Flash Player, o come aggiornamenti. In questo caso, però, gli aggressori hanno distribuito il malware in due pacchetti distinti: updater.pkg e update.pkg. Entrambe le versioni utilizzano le stesse tecniche per l'esecuzione, differendo solo nella compilazione del binario spettatore.

Una cosa unica di Silver Sparrow è che i suoi pacchetti di installazione sfruttano l'API JavaScript di macOS Installer per eseguire comandi sospetti. Anche se alcuni software legittimi lo fanno, questa è la prima volta che questo viene fatto da malware. Questa è una deviazione dal comportamento che di solito osserviamo nei programmi di installazione macOS dannosi, che generalmente utilizzano script di preinstallazione o postinstallazione per eseguire i comandi. Nei casi di preinstallazione e postinstallazione, l'installazione genera un particolare modello di telemetria simile al seguente:

- Processo padre: package_script_service

- Processo: bash, zsh, sh, Python, o un altro interprete

- Riga di comando: contiene preinstall o postinstall

Questo modello di telemetria non è di per sé un indicatore particolarmente ad alta fedeltà di dannosità perché anche il software legittimo utilizza gli script, ma identifica in modo affidabile gli installatori che utilizzano gli script di preinstallazione e postinstallazione in generale. Silver Sparrow differisce da ciò che ci aspettiamo di vedere dai programmi di installazione macOS dannosi includendo i comandi JavaScript all'interno del file XML di definizione della distribuzione del file del pacchetto. Ciò produce uno schema di telemetria diverso:

- Processo padre: Installer

- Processo: bash

Come per gli script di preinstallazione e postinstallazione, questo modello di telemetria non è sufficiente per identificare da solo il comportamento dannoso. Gli script di preinstallazione e postinstallazione includono argomenti della riga di comando che offrono indizi su ciò che viene effettivamente eseguito. I comandi JavaScript dannosi, d'altra parte, vengono eseguiti utilizzando il legittimo processo di installazione di macOS e offrono pochissima visibilità sul contenuto del pacchetto di installazione o su come quel pacchetto utilizza i comandi JavaScript.

Sappiamo che il malware è stato installato tramite i pacchetti di installazione di Apple (file .pkg) denominati update.pkg o updater.pkg. Tuttavia, non sappiamo come questi file siano stati consegnati all'utente.

Questi file .pkg includevano codice JavaScript, in modo tale che il codice venisse eseguito all'inizio, prima che l'installazione iniziasse davvero . All'utente verrà quindi chiesto se desidera consentire l'esecuzione di un programma "per determinare se il software può essere installato".

Il programma di installazione di Silver Sparrow dice all'utente:

"Questo pacchetto eseguirà un programma per determinare se il software può essere installato."

Ciò significa che, se dovessi fare clic su Continua, ma poi ripensaci e chiudi il sarebbe troppo tardi. Saresti già stato infettato.

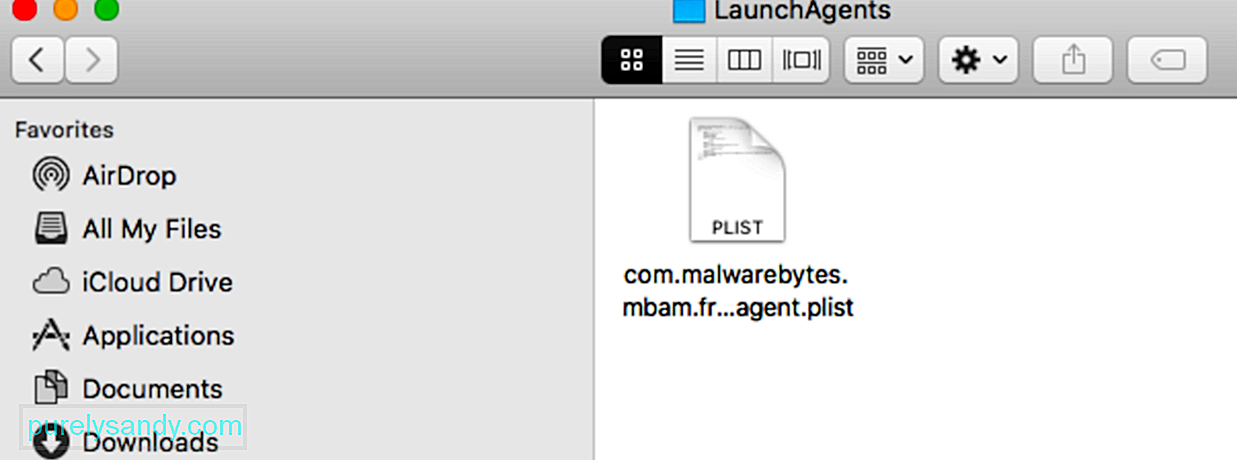

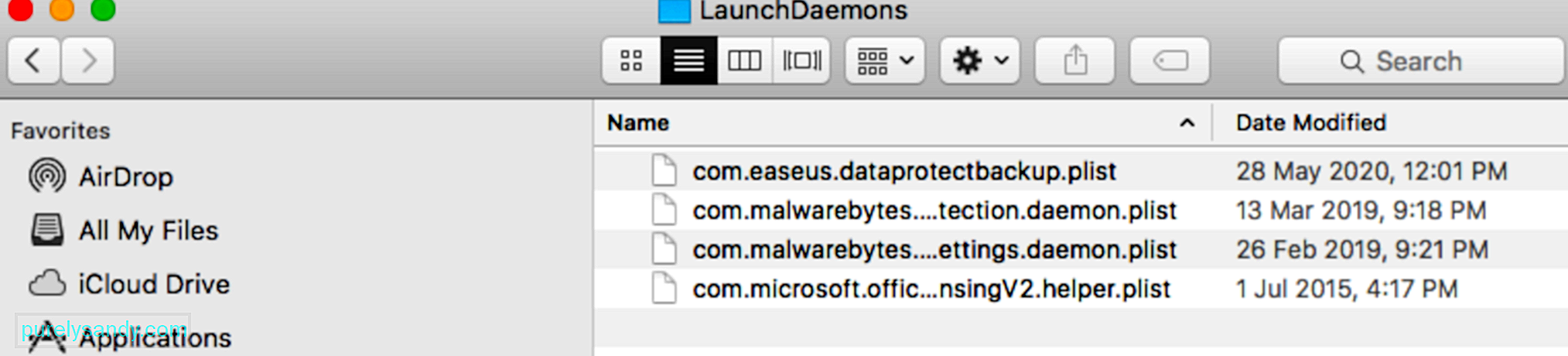

Un'altra indicazione di attività dannosa era il processo PlistBuddy che creava un LaunchAgent sul tuo Mac.

I LaunchAgent forniscono un modo per istruire launchd, il sistema di inizializzazione macOS, eseguire periodicamente o automaticamente le attività. Possono essere scritti da qualsiasi utente sull'endpoint, ma di solito verranno eseguiti anche come l'utente che li scrive.

Esistono diversi modi per creare elenchi di proprietà (plist) su macOS e, a volte, gli hacker utilizzano metodi diversi per soddisfare le proprie esigenze. Uno di questi è tramite PlistBuddy, uno strumento integrato che consente di creare vari elenchi di proprietà su un endpoint, inclusi LaunchAgents. A volte gli hacker si rivolgono a PlistBuddy per stabilire la persistenza e ciò consente ai difensori di ispezionare prontamente il contenuto di un LaunchAgent utilizzando EDR perché tutte le proprietà del file vengono visualizzate sulla riga di comando prima della scrittura.

In Silver Sparrow's caso, questi sono i comandi che scrivono il contenuto del plist:

- PlistBuddy -c “Add :Label string init_verx” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c “Add :RunAtLoad bool true” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c “Add :StartInterval integer 3600” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c “Aggiungi :ProgramArguments array” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c “Add :ProgramArguments:0 string '/bin/sh'” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c “Add :ProgramArguments:1 string -c” ~ /Library/Launchagents/init_verx.plist

L'XML LaunchAgent Plist sarà simile al seguente:

Label

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/bin/sh'

-c

“~/Library/Application\\ Support/verx_updater/verx. sh” [timestamp] [dati da plist scaricati]

Silver Sparrow include anche un controllo dei file che provoca la rimozione di tutti i meccanismi e gli script di persistenza controllando la presenza di ~/Library/._insu sul disco. Se il file è presente, Silver Sparrow rimuove tutti i suoi componenti dall'endpoint. Gli hash riportati da Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) indicavano che il file ._insu era vuoto.

if [ -f ~/Library/._insu ]

then

rm ~/Library/Launchagents/ verx.plist

rm ~/Library/Launchagents/init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm /tmp/verx

rm -r ~/Library/Application\\ Support/verx_updater

rm / tmp/agent.sh

launchctl remove init_verx

Al termine dell'installazione, Silver Sparrow esegue due comandi di discovery per costruire i dati per una richiesta POST HTTP curl che indica che l'installazione è avvenuta. Uno recupera l'UUID di sistema per la segnalazione e il secondo trova l'URL utilizzato per scaricare il file del pacchetto originale.

Eseguendo una query sqlite3, il malware trova l'URL originale da cui è stato scaricato il PKG, fornendo ai criminali informatici un idea di canali di distribuzione di successo. Di solito vediamo questo tipo di attività con adware dannoso su macOS: sqlite3 sqlite3 ~/Library/Preferences/com.apple.LaunchServices.QuarantineEventsV* 'seleziona LSQuarantineDataURLString da LSQuarantineEvent dove LSQuarantineDataURLString come "[redattato]" ordina per LSQuarantineCome rimuovere il malware Silver Sparrow dal Mac

Apple ha rapidamente adottato misure per sovrascrivere i certificati degli sviluppatori che hanno consentito l'installazione del malware Silver Sparrow. Non dovrebbero quindi essere più possibili ulteriori installazioni.

I clienti Apple sono generalmente protetti dal malware perché tutto il software scaricato al di fuori del Mac App Store deve essere autenticato da un notaio. In questo caso sembra che gli autori del malware siano riusciti a ottenere un certificato che è stato utilizzato per firmare il pacchetto.

Senza questo certificato il malware non può più infettare altri computer.

Un altro modo per rilevare Silver Sparrow è cercare la presenza di indicatori per confermare se hai a che fare con un'infezione da Silver Sparrow o qualcos'altro:

- Cerca un processo che sembra essere in esecuzione PlistBuddy insieme a una riga di comando contenente quanto segue: LaunchAgents e RunAtLoad e true. Questa analisi aiuta a trovare più famiglie di malware macOS che stabiliscono la persistenza di LaunchAgent.

- Cerca un processo che sembra essere in esecuzione sqlite3 insieme a una riga di comando che contenga: LSQuarantine. Questa analisi aiuta a trovare più famiglie di malware macOS che manipolano o cercano metadati per i file scaricati.

- Cerca un processo che sembra essere in esecuzione curl insieme a una riga di comando che contiene: s3.amazonaws.com. Questa analisi aiuta a trovare più famiglie di malware macOS che utilizzano bucket S3 per la distribuzione.

La presenza di questi file indica anche che il tuo dispositivo è stato compromesso con la versione 1 o la versione 2 del malware Silver Sparrow :

- ~/Library/._insu (file vuoto utilizzato per segnalare al malware di eliminarsi)

- /tmp/agent.sh (script di shell eseguito per il callback dell'installazione)

- /tmp/version.json (file scaricato da S3 per determinare il flusso di esecuzione)

- /tmp/version.plist (version.json convertito in un elenco di proprietà)

Per la versione 1 del malware:

- Nome file: updater.pkg (pacchetto di installazione per v1) o updater (bystander Mach-O Intel binario nel pacchetto v1)

- MD5: 30c9bc7d40454e501c358f77449071aa o c668003c9c5b1689ba47a431512b03cc

- s3.amazona [.]com (bucket S3 che contiene version.json per v1)

- ~/Library/Application Support/agent_updater/agent.sh (script v1 che viene eseguito ogni ora)

- /tmp /agent (file contenente il payload v1 finale se distribuito)

- ~/Library/Launchagents/agent.plist (meccanismo di persistenza v1)

- ~/Library/Launchagents/init_agent.plist (v1 meccanismo di persistenza)

- ID sviluppatore Saotia Seay (5834W6MYX3) – Firma binaria del bystander v1 revocata da Apple

Per Malware versione 2:

- Nome file: update.pkg (pacchetto di installazione per v2) o tasker.app/Contents/MacOS/tasker (bystander Mach-O Intel e binario M1 in v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 o b370191228fef13782635e39 li>

- s3.amazonaws[.]com (versione con contenitore S3 bucket.json per v2)

- ~/Library/Application Support/verx_updater/verx.sh (script v2 che viene eseguito ogni ora)

- /tmp/verx (file contenente payload v2 finale se distribuito)

- ~/Library/Launchagents/verx.plist (meccanismo di persistenza v2)

- ~/Library/Launchagents/init_verx.plist (meccanismo di persistenza v2)

- ID sviluppatore Julie Willey (MSZ3ZH74RK) – v2 firma binaria astante revocata da Apple

Per eliminare il malware Silver Sparrow, questi sono i passaggi che puoi eseguire:

1. Esegui la scansione utilizzando un software antimalware.La migliore difesa contro i malware sul tuo computer sarà sempre un software antimalware affidabile come Outbyte AVarmor. Il motivo è semplice, un software anti-malware esegue la scansione dell'intero computer, individua e rimuove tutti i programmi sospetti, non importa quanto siano ben nascosti. La rimozione manuale del malware potrebbe funzionare, ma c'è sempre la possibilità che tu possa perdere qualcosa. Un buon programma anti-malware no.

2. Elimina programmi, file e cartelle di Silver Sparrow.

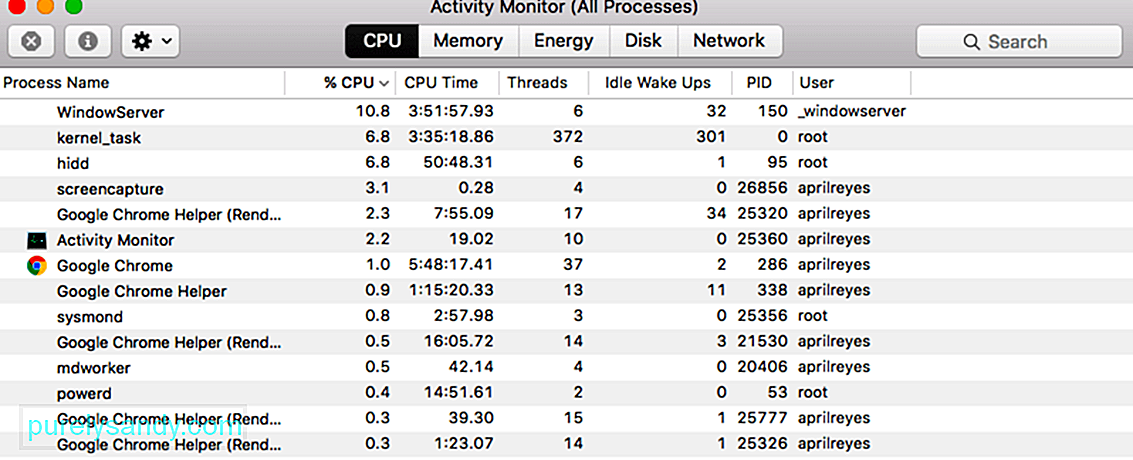

Per eliminare il malware Silver Sparrow sul tuo Mac, accedi prima a Activity Monitor ed elimina tutti i processi sospetti. In caso contrario, riceverai messaggi di errore quando tenti di eliminarlo. Per accedere a Activity Monitor, procedi come segue:

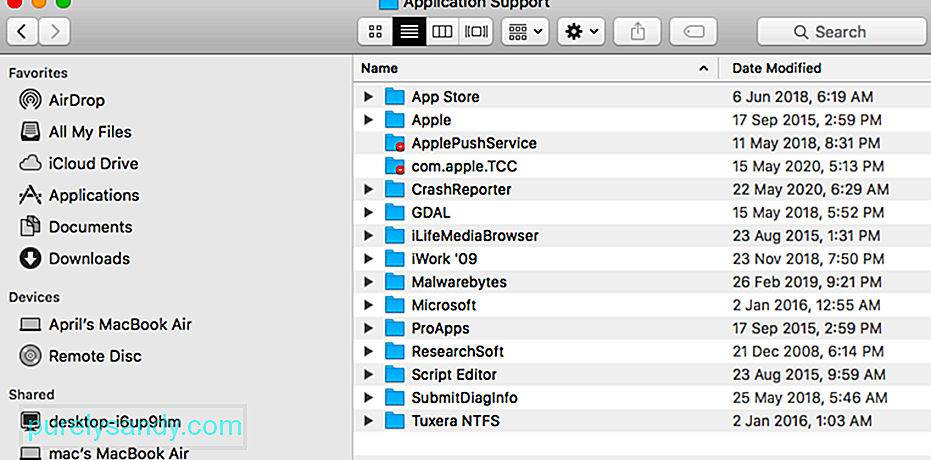

Dopo aver eliminato tutti i programmi sospetti, dovrai eliminare anche il malware correlato file e cartelle. Di seguito sono riportati i passaggi da eseguire:

Dopo aver eliminato manualmente il malware dai dischi rigidi del tuo computer, dovrai disinstallare anche tutte le estensioni del browser Risultati migliori. Vai alle Impostazioni > Estensioni sul browser che stai utilizzando e rimuovi tutte le estensioni con cui non hai familiarità. In alternativa, puoi ripristinare le impostazioni predefinite del browser in quanto ciò rimuoverà anche eventuali estensioni.

RiepilogoIl malware Silver Sparrow rimane misterioso perché non scarica payload aggiuntivi anche dopo molto tempo. Ciò significa che non abbiamo idea di cosa sia stato progettato il malware, lasciando gli utenti Mac e gli esperti di sicurezza perplessi su cosa dovrebbe fare. Nonostante la mancanza di attività dannose, la presenza del malware stesso rappresenta una minaccia per i dispositivi infetti. Quindi, dovrebbe essere rimosso immediatamente e tutte le sue tracce dovrebbero essere cancellate.

Video Youtube: Tutto quello che devi sapere quando il Mac è infetto da un nuovo malware Silver Sparrow

09, 2025